サイバー攻撃後のセキュリティ対策強化:企業は何をどう改善したか

近年、巧妙化するサイバー攻撃によって、企業は深刻な被害を受けるリスクに常に晒されています。攻撃を受けた企業は、事業継続性、顧客信頼、そして企業ブランドを維持するために、セキュリティ対策の徹底的な見直しと強化が不可欠となります。サイバー攻撃後の企業がどのような改善策を講じているのか、具体的な内容を見ていきましょう。

1. インシデントレスポンス体制の再構築:

攻撃後の初動対応は、被害拡大を食い止める上で極めて重要です。多くの企業は、インシデント発生時の対応手順を明確化し、責任範囲を定義したインシデントレスポンス計画を再構築しています。計画には、初期対応、影響範囲の特定、封じ込め、復旧、そして再発防止策の策定といった一連の流れが含まれます。また、CSIRT(Computer Security Incident Response Team)などの専門チームを強化し、24時間365日の監視体制を構築することで、迅速かつ的確な対応を可能にしています。緊急連絡網の整備や、外部専門家との連携体制構築も重要な要素です。

2. 脆弱性管理プロセスの強化:

攻撃の多くは、システムの脆弱性を悪用して行われます。攻撃を受けた企業は、脆弱性管理プロセスを徹底的に見直し、脆弱性の早期発見と迅速な対応を目指しています。具体的には、定期的な脆弱性診断(ペネトレーションテストを含む)の実施、ソフトウェアのアップデート管理の徹底、そして脆弱性情報の収集体制の強化などが挙げられます。脆弱性診断ツールを導入し、自動的に脆弱性を検出する仕組みを構築する企業も増えています。また、開発段階からセキュリティを考慮したセキュアな開発プロセス(DevSecOps)を導入し、ソフトウェアのライフサイクル全体で脆弱性を排除する取り組みも重要視されています。

3. アクセス制御の厳格化:

内部不正やアカウントの乗っ取りによる被害を防ぐため、アクセス制御の厳格化は不可欠です。多要素認証(MFA)の導入範囲を拡大し、特権アカウントの管理を強化する企業が増えています。最小権限の原則に基づき、従業員が必要な情報にのみアクセスできるように権限を制限することも重要です。また、定期的なアクセス権の見直しを行い、不要な権限を削除することで、リスクを低減します。内部からの不正アクセスを検知するために、アクセスログの監視体制を強化し、異常なアクセスを早期に発見できる仕組みを導入する企業も増えています。ゼロトラストアーキテクチャの導入も検討され始めています。

4. 従業員へのセキュリティ教育の徹底:

従業員のセキュリティ意識向上は、人的要因によるリスクを軽減するために不可欠です。定期的なセキュリティ教育を実施し、フィッシング詐欺やマルウェア感染の手口、情報セキュリティポリシーなどを周知徹底しています。教育内容は、座学だけでなく、模擬訓練やeラーニングなどを活用し、実践的な知識とスキルを習得できるように工夫されています。また、攻撃事例を共有し、注意喚起を行うことで、従業員の危機意識を高めています。セキュリティ意識の高い従業員を育成し、組織全体のセキュリティレベルを向上させることを目指しています。

5. ネットワークセキュリティの強化:

ファイアウォールの設定見直し、侵入検知・防御システム(IDS/IPS)の導入、そしてWAF(Web Application Firewall)の導入など、ネットワークセキュリティを強化する対策を講じています。ネットワークセグメンテーションを実施し、万が一、攻撃を受けた場合でも、被害が他のネットワークに拡大するのを防ぐ対策も重要です。また、脅威インテリジェンスを活用し、最新の攻撃手法に対応できるよう、セキュリティ対策を常に最新の状態に保つ必要があります。

6. データバックアップと復旧体制の強化:

ランサムウェア攻撃などによるデータ暗号化に備え、定期的なデータバックアップと、迅速な復旧体制の構築は不可欠です。バックアップデータは、オフサイトに保管し、万が一の災害や攻撃に備える必要があります。また、定期的にバックアップデータの復旧テストを実施し、実際にデータが復旧できることを確認することが重要です。クラウドストレージを活用したバックアップ体制を構築する企業も増えています。

7. サプライチェーンセキュリティの強化:

サプライチェーン全体を対象としたセキュリティ対策の強化も重要です。取引先企業のセキュリティレベルを評価し、脆弱性がある場合は、改善を促す必要があります。また、契約書にセキュリティに関する条項を盛り込み、取引先にもセキュリティ対策を義務付けることが重要です。定期的な監査を実施し、取引先がセキュリティ対策を遵守しているかを確認することも必要です。サプライチェーン全体で情報セキュリティレベルを向上させることで、攻撃の侵入口を減らすことができます。

8. セキュリティ投資の増額と専門家の活用:

これらの対策を講じるためには、セキュリティ投資の増額が不可欠です。最新のセキュリティ技術を導入し、専門家を育成・雇用する必要があります。また、外部のセキュリティ専門家を活用し、自社のセキュリティ対策を評価してもらうことも有効です。セキュリティ対策は、継続的に改善していく必要があり、定期的な見直しとアップデートが不可欠です。

サイバー攻撃後の企業は、これらの対策を総合的に講じることで、セキュリティレベルを向上させ、再発防止を図っています。しかし、サイバー攻撃の手法は日々進化しており、企業は常に最新の情報収集に努め、セキュリティ対策をアップデートしていく必要があります。

ランサムウェア対策、2025年春のデータ保護・バックアップで最も重要なことは?

2025年春:ランサムウェア対策とデータ保護・バックアップ戦略の最重要ポイント

2025年春、企業や組織にとってランサムウェア対策とデータ保護・バックアップは、ますます複雑化かつ高度化する脅威に対応するための喫緊の課題となります。単なるバックアップの実施だけでは不十分であり、攻撃の巧妙化に対応した、多層防御型の戦略が不可欠です。以下に、その最重要ポイントを詳述します。

1. 脅威インテリジェンスの活用と予測防御:

ランサムウェア攻撃は常に進化しており、過去の攻撃パターンに基づいた対策だけでは不十分です。2025年春には、脅威インテリジェンスを積極的に活用し、最新の攻撃手法や脆弱性情報をリアルタイムで把握することが不可欠です。AIや機械学習を活用した予測分析ツールを導入し、潜在的な攻撃経路を特定し、事前に防御策を講じることで、プロアクティブなセキュリティ体制を構築する必要があります。

2. 多要素認証(MFA)の徹底的な実装と強化:

侵入経路として最も一般的なのが、脆弱な認証情報を用いた攻撃です。2025年春には、多要素認証を全てのユーザーアカウント、特に管理者権限を持つアカウントに徹底的に実装することが必須となります。生体認証やFIDO2などのより安全な認証方式の導入も検討すべきです。さらに、認証プロセスの監視と異常検知システムを導入し、不正アクセスを早期に発見し、遮断する体制を構築する必要があります。

3. ネットワークセグメンテーションの高度化とマイクロセグメンテーション:

ランサムウェアは、一旦ネットワークに侵入すると、水平方向に感染を拡大する傾向があります。ネットワークセグメンテーションを高度化し、重要なシステムやデータを隔離することで、被害の拡大を最小限に抑えることができます。マイクロセグメンテーションを導入することで、より細かくネットワークを分割し、個々のワークロードやアプリケーションに対するアクセス制御を強化し、攻撃対象領域を縮小することが重要です。

4. 変更不可能なバックアップ(Immutability)の導入とテスト:

ランサムウェアは、バックアップデータも暗号化または削除する可能性があります。変更不可能なバックアップを導入することで、攻撃者がバックアップデータを改ざんまたは削除することを防ぎ、確実にデータを復旧できる体制を構築することが不可欠です。定期的にバックアップデータのリストアテストを実施し、復旧手順の確認と最適化を行い、迅速な復旧を可能にする必要があります。

5. ゼロトラストセキュリティモデルの採用:

従来の境界防御型のセキュリティモデルは、内部からの脅威や、境界を突破された後の攻撃には脆弱です。2025年春には、ゼロトラストセキュリティモデルを採用し、全てのユーザーとデバイスを信頼せず、常に検証することを前提としたセキュリティ体制を構築することが重要です。最小特権の原則に基づき、必要なリソースにのみアクセス権を付与し、継続的な監視と検証を行うことで、内部からの脅威や侵害されたアカウントによる被害を抑制することができます。

6. インシデントレスポンス計画の策定と定期的な訓練:

ランサムウェア攻撃は、いつ発生してもおかしくありません。インシデント発生時の対応手順を明確に定義したインシデントレスポンス計画を策定し、定期的な訓練を実施することで、迅速かつ効果的な対応を可能にする必要があります。攻撃の検知、隔離、分析、復旧、そして事後分析まで、全てのフェーズを網羅した計画を策定し、関係者全員がその内容を理解し、役割を認識していることが重要です。

7. サプライチェーンリスクの管理と評価:

ランサムウェア攻撃は、サプライチェーンを経由して拡散する可能性があります。サプライヤーやパートナーのセキュリティ対策を評価し、脆弱性がないかを確認することが重要です。サプライチェーン全体でのセキュリティ対策を強化し、リスクを軽減するための協調体制を構築する必要があります。サプライヤーとの契約において、セキュリティ要件を明記し、定期的な監査を実施することも有効です。

8. 教育と訓練の継続的な実施:

ランサムウェア攻撃は、人為的なミスを突いて行われることが多くあります。従業員に対するセキュリティ教育と訓練を継続的に実施し、フィッシング詐欺や不審なメールに対する意識を高めることが重要です。最新の攻撃手法に関する情報を共有し、適切な対応方法を習得させることで、従業員を組織のセキュリティにおける最初の防衛線として機能させることができます。

9. データ保護規制への対応:

GDPR、CCPAなど、データ保護に関する規制は年々厳格化されています。2025年春には、これらの規制を遵守し、データの所在、アクセス制御、暗号化など、データ保護に関する全ての側面を強化する必要があります。違反した場合の罰則は非常に厳しく、組織の reputation にも大きな影響を与える可能性があるため、コンプライアンスを遵守することは非常に重要です。

10. 自動化とオーケストレーションの導入:

セキュリティ対策の運用負荷を軽減し、迅速な対応を可能にするためには、自動化とオーケストレーションの導入が不可欠です。脅威インテリジェンスの活用、脆弱性スキャン、インシデントレスポンスなどのタスクを自動化することで、セキュリティチームの負担を軽減し、より戦略的な活動に注力することができます。

これらのポイントを総合的に考慮し、組織の規模や業種、リスクプロファイルに合わせた最適なランサムウェア対策とデータ保護・バックアップ戦略を策定し、継続的に改善していくことが、2025年春以降のデジタル環境における生存戦略として最も重要となります。

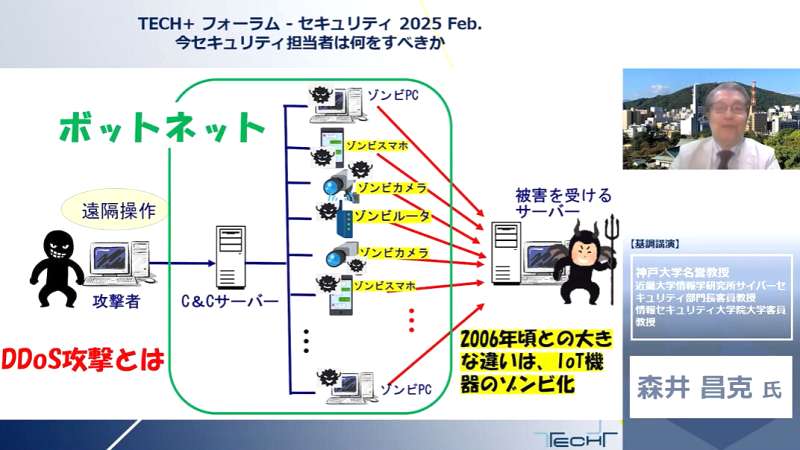

森井昌克名誉教授が語るランサムウェア対策とは?

ランサムウェア対策:森井昌克名誉教授が示唆する多層防御と変化への適応

ランサムウェア攻撃は、企業規模や業種を問わず、あらゆる組織にとって深刻な脅威となっています。その被害は金銭的な損失に留まらず、事業停止、顧客信頼の失墜、そして企業ブランドの毀損にまで及びます。長年にわたり情報セキュリティの研究に携わってきた森井昌克名誉教授は、この問題に対して、単一の対策に依存するのではなく、多層防御のアプローチと、変化する脅威への適応の重要性を強調しています。

森井名誉教授が提唱するランサムウェア対策は、主に以下の要素で構成されます。

1. 事前対策:侵入を未然に防ぐ

脆弱性管理の徹底: OS、ソフトウェア、ファームウェアなど、システム全体の脆弱性情報を常に把握し、迅速に修正プログラムを適用することが不可欠です。脆弱性スキャンツールやペネトレーションテストなどを定期的に実施し、潜在的なリスクを洗い出すことも重要です。特に、インターネットに公開されているシステムや、重要なデータを取り扱うシステムにおいては、厳格な脆弱性管理体制を構築する必要があります。

認証基盤の強化: パスワードポリシーの強化、多要素認証の導入、特権ID管理の徹底など、認証基盤を強化することで、不正アクセスのリスクを大幅に低減できます。従業員一人ひとりのセキュリティ意識を高め、パスワードの使い回しや推測されやすいパスワードの使用を避けるよう指導することも重要です。また、不要なアカウントを削除したり、権限を最小限に抑えたりすることで、攻撃対象領域を縮小できます。

ネットワークセキュリティの強化: ファイアウォール、侵入検知・防御システム(IDS/IPS)、Webフィルタリングなどのセキュリティ機器を適切に設定・運用し、外部からの不正な通信を遮断することが重要です。ネットワークセグメンテーションを実施し、万が一、ランサムウェアが侵入した場合でも、被害範囲を最小限に抑えることができます。また、VPNを利用して、リモートアクセス時のセキュリティを確保することも重要です。

サプライチェーンセキュリティの強化: サプライチェーン全体でセキュリティ対策を強化することで、サプライチェーンを狙ったランサムウェア攻撃のリスクを低減できます。取引先のセキュリティレベルを評価し、必要に応じて改善を促すことが重要です。また、サプライチェーンにおける情報共有体制を構築し、脅威情報を迅速に共有することで、被害を未然に防ぐことができます。

2. 事後対策:早期発見と被害の最小化

エンドポイントセキュリティの強化: EDR(Endpoint Detection and Response)を導入し、エンドポイントにおける不審な挙動を監視・分析することで、ランサムウェアの感染を早期に発見できます。EDRは、単なるウイルス対策ソフトよりも高度な分析機能を有しており、未知のランサムウェアにも対応できる可能性があります。

ログ監視の強化: システムログ、セキュリティ機器のログ、アプリケーションログなどを集約・分析し、不審なアクティビティを検知することで、ランサムウェアの感染を早期に発見できます。SIEM(Security Information and Event Management)を導入し、ログ分析を自動化することで、より効率的な監視体制を構築できます。

インシデントレスポンス計画の策定: ランサムウェア感染時の対応手順を明確化したインシデントレスポンス計画を事前に策定しておくことで、被害を最小限に抑えることができます。インシデントレスポンス計画には、連絡体制、初動対応、復旧手順などを詳細に記載しておく必要があります。また、定期的にインシデントレスポンス訓練を実施し、計画の実効性を検証することも重要です。

バックアップと復旧体制の確立: 重要なデータを定期的にバックアップし、オフラインで保管することで、ランサムウェア感染時にデータを復旧できます。バックアップデータの暗号化、バックアップ先の多重化、バックアップデータの定期的なリストアテストなど、バックアップ体制を強化することで、より確実なデータ復旧を実現できます。

3. 継続的な改善:脅威の変化への適応

脅威インテリジェンスの活用: 最新の脅威情報を収集・分析し、自組織のセキュリティ対策に反映することで、ランサムウェア攻撃への防御力を高めることができます。脅威インテリジェンスは、セキュリティベンダーや政府機関などが提供しており、無料で利用できるものもあります。

セキュリティ教育の継続: 従業員に対するセキュリティ教育を継続的に実施し、ランサムウェア攻撃の手口や対策方法を周知することで、従業員のセキュリティ意識を高めることができます。標的型攻撃メール訓練などを実施し、従業員のセキュリティリテラシーを向上させることも重要です。

セキュリティ対策の見直し: ランサムウェア攻撃の手法は常に進化しているため、セキュリティ対策を定期的に見直し、最新の脅威に対応できるように改善していく必要があります。セキュリティ監査やペネトレーションテストなどを定期的に実施し、セキュリティ対策の有効性を検証することも重要です。

森井名誉教授は、ランサムウェア対策は、一度構築したら終わりではなく、継続的に改善していくことが重要であると強調しています。組織は、常に最新の脅威情報を収集し、自組織の状況に合わせてセキュリティ対策を最適化していく必要があります。また、従業員一人ひとりがセキュリティ意識を持ち、日々の業務においてセキュリティ対策を実践することが、ランサムウェア攻撃から組織を守る上で不可欠です。